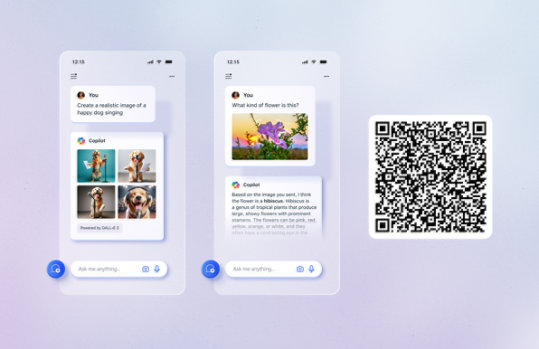

Ative o seu potencial com o Microsoft Copilot

Faça tudo mais rapidamente e liberte a sua criatividade com o poder da IA onde quer que vá.

Conteúdo Extinto do Windows Server 2003/2003 R2

Conteúdo extinto do Windows Server 2003, Windows Server 2003 SP1 e SP2 e Windows Server 2003 R2.O conteúdo solicitado já foi desativado. Ele está disponível para download nesta página.

Important! Selecting a language below will dynamically change the complete page content to that language.

Version:

1.0

Date Published:

24/07/2016

File Name:

Windows Server 2003_pt-pt.pdf

File Size:

143.8 MB

Conjunto completo de conteúdo publicado anteriormente no Windows TechNet para o Windows Server 2003, Server 2003 Service Pack 1 e 2 e Windows Server 2003 R2. Inclui todo o conteúdo fornecido no produto Windows Server 2003, juntamente com conteúdo relacionado com Operações, Segurança e Proteção, Referência Técnica, Glossário, Requisitos de Sistema, Introdução, Planeamento e Arquitetura e Implementação. Inclui também conteúdo da biblioteca técnica para o Windows Server 2003 Service Pack 1 e 2. Para o Windows Server 2003 R2, o conteúdo inclui a Instalação, Avaliação do Produto, Introdução, Planeamento e Arquitetura, Implementação e o conteúdo incluído no produto.Supported Operating Systems

Windows 2000, Windows Server 2003, Windows XP

qualquer aplicação capaz de apresentar ficheiros PDF- A transferência é um ficheiro pdf. Para iniciar a transferência, clique em Transferir.

- Se for apresentada a caixa de diálogo de Transferência de Ficheiros, faça um dos seguintes procedimentos:

- Para iniciar a transferência imediatamente, clique em Abrir.

- Para copiar a transferência para o seu computador para ver mais tarde, clique em Guardar.